Oracles und ihre Weiterentwicklung verstehen

In diesem Modul lernen Sie das Kernproblem kennen, das Oracles lösen: die Verbindung isolierter Blockchains mit realen Datenquellen. Das Modul erklärt das Oracle-Problem, beleuchtet frühe zentrale Lösungsansätze und zeigt, wie dezentrale Oracle-Netzwerke entwickelt wurden, um einzelne Fehlerquellen zu minimieren. Darüber hinaus erfahren Sie mehr über die unterschiedlichen Oracle-Typen, die Funktionsweise der Datenverifizierung und -übermittlung sowie den Wandel hin zu programmierbaren Lösungen, die Berechnung, Zufallsgenerierung und die Kommunikation zwischen verschiedenen Blockchains ermöglichen.

Warum benötigen Blockchains Oracles?

Smart Contracts werden deterministisch ausgeführt, sodass jeder Node auf Grundlage identischer Eingaben zum selben Ergebnis gelangt. Dieser Mechanismus stellt den Konsens sicher, isoliert jedoch die Blockchain von externen Informationen. Ohne eine Schnittstelle zur Integration von Daten aus der realen Welt können Smart Contracts ausschließlich interne Blockchain-Ereignisse auswerten. Für Anwendungen in Märkten, Versicherungen, Logistik, Gaming, Identitätsmanagement und Compliance sind jedoch Informationen erforderlich, die außerhalb der Blockchain entstehen. Oracles schließen diese Lücke, indem sie externe Fakten erheben und diese Smart Contracts so bereitstellen, dass die Nodes sie verifizieren und einheitlich übernehmen können.

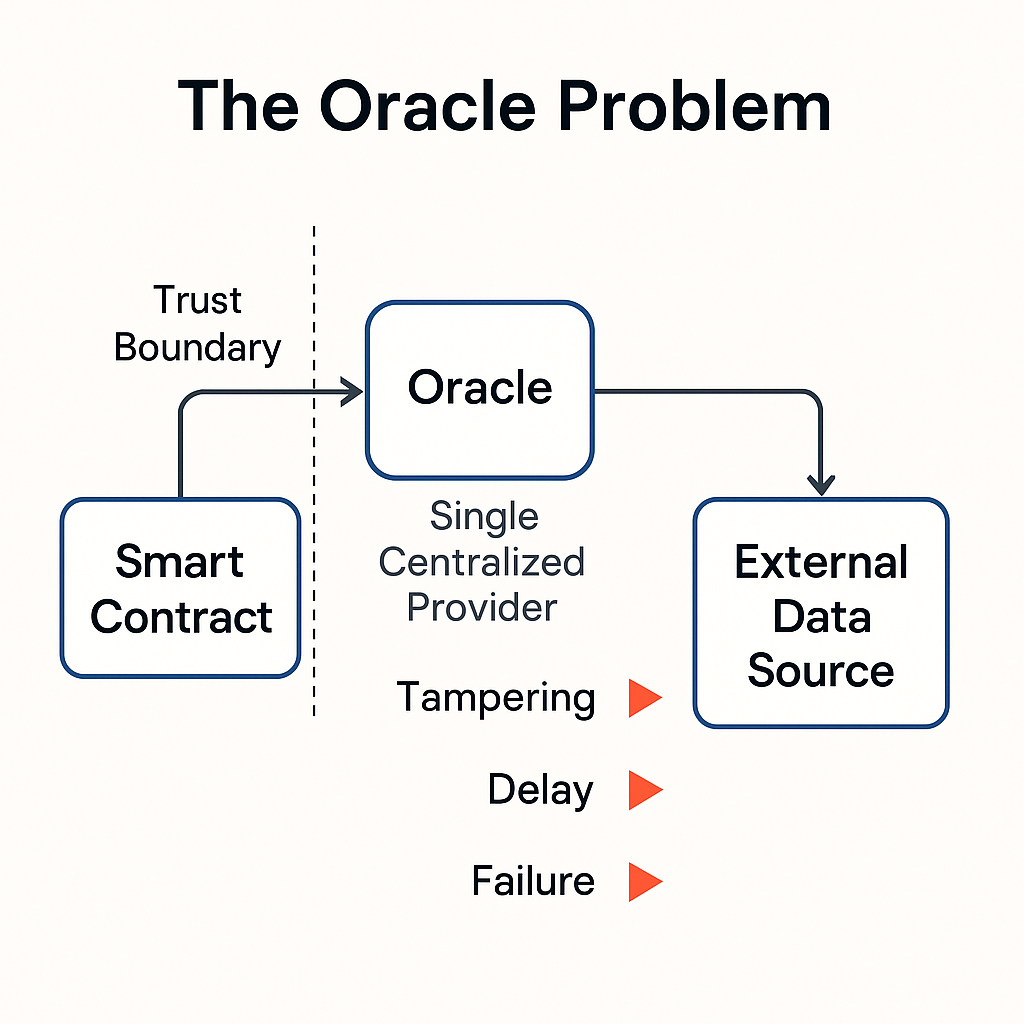

Das Oracle-Problem

Mit externen Datenquellen entsteht eine neue Vertrauensgrenze. Kontrolliert eine einzelne Instanz die Daten, übernimmt der Vertrag deren Zuverlässigkeit und Anreizlage. Fehlerhafte oder verspätete Eingaben können Liquidationen, falsche Auszahlungen oder das Einfrieren von Protokollen verursachen. Das „Oracle-Problem“ besteht darin, korrekte und zeitgerechte Daten bereitzustellen, ohne einen zentralen Ausfallpunkt zu schaffen. Entscheidend sind die Fragen, wer die Daten bereitstellt, wie unterschiedliche Sichtweisen zusammengeführt werden und welche Nachweise die Blockchain zur Validierung erhält.

Frühe Oracle-Konzepte

Ursprüngliche Lösungen waren einfache Relais, die API-Antworten auf Abruf weiterleiteten. Diese Ansätze erleichterten zwar die Entwicklung, bündelten aber das Risiko. Sie litten unter Verzögerungen bei starker Auslastung und boten keine klare Verantwortlichkeit, wenn Daten nicht der Realität entsprachen. Mit fortschreitender Entwicklung von Dezentraler Finanzwirtschaft stieg der Bedarf an manipulationssicheren und zeitnahen Preisdaten, die innerhalb der Blockzeiten verfügbar sind. Die Antwort war die Verteilung der Oracle-Aufgaben auf unabhängige Operatoren und die Aggregation ihrer Berichte auf der Blockchain.

Oracle-Typen und Datenflüsse

Oracles unterscheiden sich hinsichtlich Richtung und Charakter der übertragenen Informationen. Inbound-Oracles bringen externe Fakten in Smart Contracts, etwa Marktpreise, Wetterdaten, Versandstatus oder Identitätsnachweise. Outbound-Oracles erlauben Verträgen, Aktionen in externen Systemen auszulösen, etwa eine Auszahlung über eine Bank-API zu veranlassen oder eine Logistikplattform zu aktualisieren.

Software-Oracles beziehen Daten von Webdiensten, während Hardware-Oracles auf Sensoren oder Sicherheitsmodule zurückgreifen. Cross-Chain-Oracles synchronisieren Statuswerte zwischen Blockchains, damit ein Vertrag auf einer Kette Ereignisse auf einer anderen verarbeiten kann. Jede Variante stellt Genauigkeit, Aktualität und Manipulationssicherheit im eigenen Anwendungsbereich sicher.

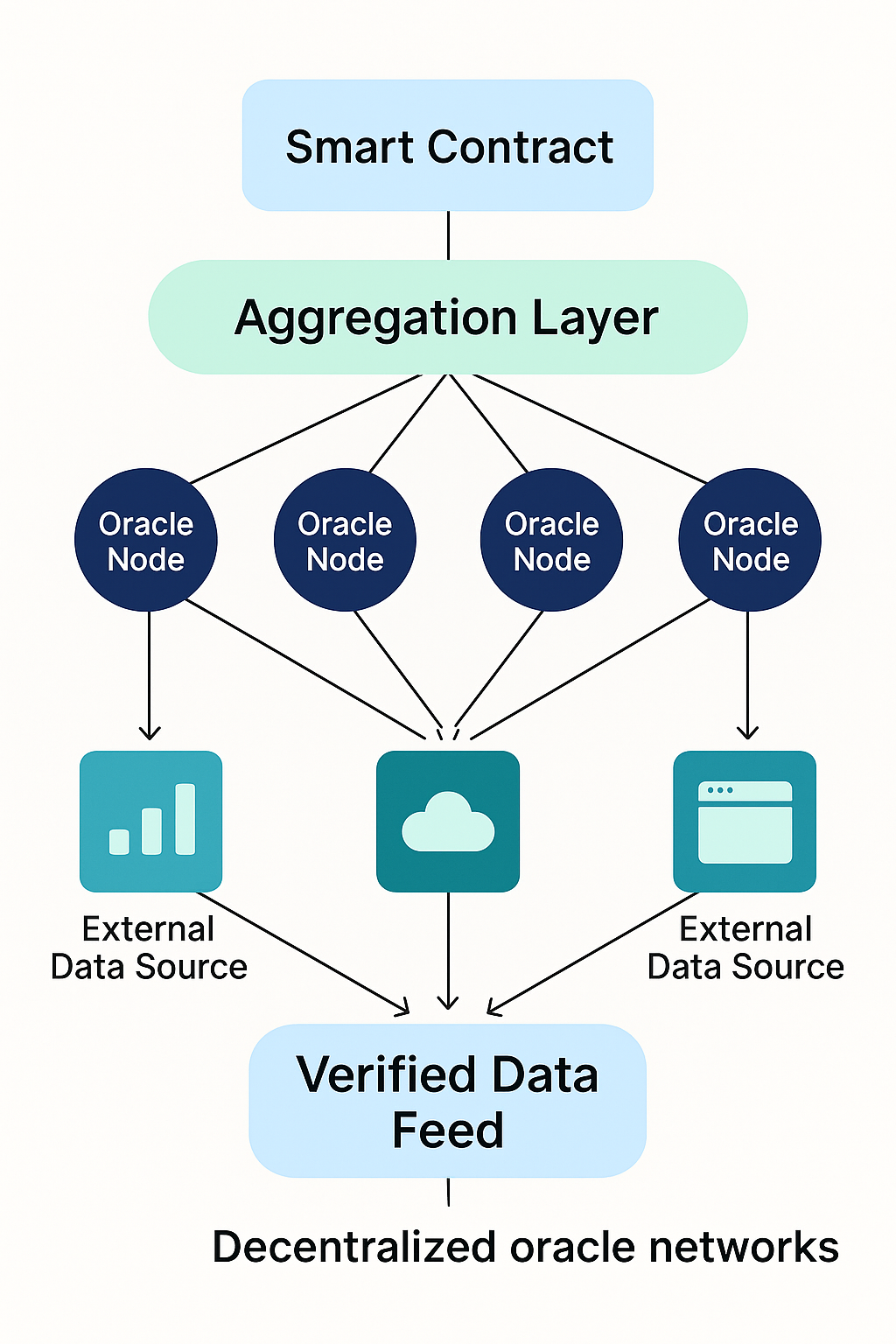

Von Einzel-Feeds zu dezentralen Oracle-Netzwerken

Dezentrale Oracle-Netzwerke verringern den Einfluss einzelner Anbieter. Mehrere Nodes sammeln Daten aus unterschiedlichen Quellen, signieren ihre Beobachtungen und schreiben sie in die Blockchain. Smart Contracts greifen auf Aggregationen wie Median oder gewichteten Median zu. Diese Struktur begrenzt den Einfluss fehlerhafter oder böswilliger Operatoren, schafft Redundanz gegenüber Ausfällen und ermöglicht eine transparente Nachverfolgung von Feed-Updates. Netzwerkinterne Anreiz- und Strafmechanismen fördern zuverlässige Berichterstattung und verhindern absichtliches Fehlverhalten.

Verifikation und Auslieferung von Daten

Der typische Ablauf beginnt außerhalb der Blockchain: Nodes fragen primäre und sekundäre Quellen ab, vereinheitlichen die Formate und prüfen die Plausibilität. Anschließend werden die Beobachtungen signiert und an einen On-Chain-Aggregator-Vertrag übertragen, der die Signaturen prüft und das Ergebnis berechnet. Die Aktualisierungsfrequenz optimiert die Balance zwischen Datenfrische und Gas-Kosten. Einige Netzwerke setzen auf Push-Updates bei überschrittener Preisabweichung, andere erlauben Pull-Abfragen für bedarfsgesteuerte Updates. Kryptographische Methoden wie Threshold-Signaturen oder Multi-Party Computation fassen viele Bestätigungen zu einem kompakten Nachweis zusammen und minimieren dadurch den Datenaufwand auf der Blockchain.

Der Wandel zu programmierbaren Oracle-Netzwerken

Statische Daten-Relais begrenzen die Funktionalität. Programmierbare Oracle-Netzwerke erweitern das Prinzip, indem sie Off-Chain-Code integrieren, der Daten vor der Bereitstellung verarbeitet, validiert oder zusammenführt. Beispielsweise kann ein Oracle-Programm anstatt Wetterrohdaten direkt Vertragsklauseln auswerten und einen Auszahlungswert berechnen. Es kann verschiedene Quellen abgleichen, Ausreißer ausschließen, branchenspezifische Logik anwenden und ein prüfbares Ergebnis liefern. Dieser Ansatz verlagert bestimmte Berechnungen in eine flexible Umgebung mit vollem Internetzugang, während eine verifizierbare Verbindung zum On-Chain-Konsumenten erhalten bleibt.

Verifizierbare Zufallswerte als spezialisierte Oracle-Dienstleistung

Anwendungen, die auf Zufall setzen, benötigen eine öffentliche und fälschungssichere Zufallsquelle. On-Chain-Pseudozufälligkeit aus Blockdaten ist für Miner und Validatoren berechenbar. Verifiable Random Functions lösen dieses Problem, indem ein Oracle einen Zufallswert sowie einen Nachweis generiert, dass der Wert auf einem geheimen Schlüssel und dem Anfrageseed basiert. Smart Contracts validieren diesen Nachweis, bevor der Wert verwendet wird. Dieses Prinzip ist Grundlage für faire Lotterien, Spielmechaniken, zufällige NFT-Attribute und jede Zuteilung, die vor Manipulation geschützt werden muss.

Cross-Chain-Messaging und Zustandsnachweise

Mit der Fragmentierung der Blockchain-Ökosysteme haben Oracles begonnen, Nachrichten und Zustandsbelege zwischen ihnen zu transportieren. Einfache Methoden basieren auf Gruppen, die Ereignisse auf einer Quell-Chain gemeinsam signieren. Komplexere Lösungen kombinieren Light-Client-Nachweise mit Ausschussbestätigungen, um die finale Aufnahme eines Ereignisses unabhängig zu belegen. Ziel ist, dass die Ziel-Chain eine Nachricht erst akzeptiert, wenn genügend Nachweise für deren Abschluss auf der Quell-Chain vorliegen und dadurch die Angriffsfläche von einfachen Bridge-Architekturen reduziert wird.

Sicherheitsmodelle und Fehlerquellen

Die Sicherheit von Oracles basiert auf Vielfalt der Datenquellen, Unabhängigkeit der Operatoren, belastbaren Aggregationsverfahren und transparenten Update-Regeln. Angreifer können APIs manipulieren, Operatoren kompromittieren, Märkte mit geringer Liquidität manipulieren oder Zeitfenster zwischen Updates ausnutzen. Schutzmaßnahmen umfassen Quell-Whitelists mit Überschneidungen, Reputation und Staking der Operatoren, abweichungsbasierte Notabschaltungen, Grenzprüfungen sowie Fallback-Logiken, die Updates bei Anomalien verzögern oder stoppen. Formale Verifikation der Aggregationsverträge und laufende Überwachung der Feeds reduzieren das operationelle Risiko weiter.

Ökonomische Anreize und Governance

Zuverlässige Oracles erfordern ein nachhaltiges ökonomisches Modell. Netzwerke vergüten Betreiber für Datenerhebung und -übermittlung und verlangen gegebenenfalls Sicherheiten, die bei nachweisbarem Fehlverhalten verfallen können. Gebührenstrukturen müssen Kosten für Datenakquise, kryptographische Verarbeitung und Blockchain-Transaktionen decken und zugleich für Nutzer bezahlbar bleiben. Die Governance regelt, wie Feeds entstehen, welche Quellen zugelassen werden, wie Betreiber aufgenommen oder ausgewechselt werden und wie Notfallprozeduren ablaufen. Klar definierte Richtlinien reduzieren Ermessensspielraum in Krisenfällen und erhöhen die Verlässlichkeit für Integratoren.

Leistung, Latenz und Kostenabwägungen

Mehr Dezentralisierung erfordert oft zusätzliche Signaturen und On-Chain-Prüfungen, was Latenz und Kosten erhöht. Umgekehrt senken kleinere Ausschüsse oder Einzellösungen die Ausgaben, gehen aber mit höheren Vertrauensannahmen einher. Die Häufigkeit der Updates ist ebenfalls entscheidend: Häufige Aktualisierungen halten Daten aktuell, steigern aber die Gas-Kosten, während seltene Updates in volatilen Phasen zu veralteten Werten führen. Programmierbare Designs ermöglichen Off-Chain-Berechnung, bieten Flexibilität, schaffen aber zusätzlichen Prüfbedarf. Jede Anwendung wählt individuell das optimale Gleichgewicht zwischen Risiko und Aktualität.

Compliance, Datenrechte und Herkunft

Oracles arbeiten mit Daten, die lizenziert, reguliert oder besonders schutzbedürftig im Sinne des Datenschutzes sein können. Anbieter müssen Nutzungsbedingungen einhalten, Herkunftsnachweise führen und oft personenbezogene Informationen vor der Veröffentlichung auf öffentlichen Ledgern entfernen oder zusammenfassen. Für regulierte Märkte sind Identitätskontrollen und zugangsbeschränkte Feeds möglich. Herkunftsmetadaten und Audit-Trails helfen Nutzern zu prüfen, ob Datenwerte unter akzeptablen Voraussetzungen erzeugt wurden.

Reliability Engineering und Betrieb

Im operativen Einsatz werden Oracle-Netzwerke als produktive Systeme mit hohem Monitoring etabliert. Die Betreiber setzen redundante Infrastruktur über mehrere Regionen hinweg ein, kontrollieren die Quellintegrität und testen Notfallroutinen. Canary-Feeds, Shadow-Reporting und simulierte Stresstests decken Schwachpunkte auf, bevor sie sich auf Anwender auswirken. Notfallprozeduren legen Schwellenwerte für Update-Pausen, Schlüsselwechsel oder den Wechsel auf Alternativquellen fest. Die Analyse von Vorfällen fließt zurück in Konfiguration, Quellenauswahl und Operator-Regeln.

Die Entwicklung von Oracles

Oracles begannen als improvisierte Brücken mit hohem Vertrauensbedarf und entwickelten sich zu dezentralen Netzwerken, die unabhängige Berichte bündeln. Heute werden sie als programmierbare Systeme eingesetzt, die branchenspezifische Logik Off-Chain verarbeiten und die Ergebnisse On-Chain verankern. Spezialisierte Services wie verifizierbare Zufallswerte und Cross-Chain-Kommunikation haben den Aufgabenbereich von Oracles von der reinen Datenbereitstellung auf die Koordination ganzer Systeme ausgeweitet. Ziel bleibt, einseitige Kontrolle zu minimieren und die geforderte Aktualität und Ausdrucksstärke für echte Anwendungsfälle zu bieten. Programmierbare Oracle-Netzwerke sind inzwischen zentrale Bestandteile, die Smart Contracts eine sichere und zuverlässige Interaktion mit externen Daten und Berechnungen ermöglichen – als parallele Ausführungsebene und nicht als bloße Ergänzung.