#「脱出した」BlackCatグループに関連するランサムウェアハッカーの禁輸措置脅迫者グループEmbargoは、RaaSセクターの主要な影のプレイヤーの1つとなりました。2024年4月以来、ハッカーはTRM Labsの報告によると、身代金として3,400万ドル以上の暗号通貨を受け取っています。研究者によると、このグループは犯罪者に攻撃を行うためのツールを提供し、身代金の一部を収益として受け取っています。その際、Embargoはインフラの操作や支払い交渉など、主要な業務を管理しています。> > 「エンバーゴは、ハイテクで攻撃的なランサムウェアを使用しています。しかし、彼らはブランディングを避け、三重恐喝や被害者ストーカーなどの他の有名なグループのように注目を集める戦術は使用しません。このような抑制は、法執行機関による発見を回避し、メディアの注目を減らすのに役立った可能性が高い」とTRMラボは述べた。> > > サイバー犯罪者の標的はしばしば、健康、ビジネスサービス、製造業などの組織であり、これらの組織にとってのダウンタイムは高いコストを伴います。知られた被害者の中には、アメリカン・アソシエイテッド・ファーマシーズの薬局ネットワーク、ジョージア州のメモリアル病院およびマナーホスピタル、アイダホ州のワイザー・メモリアル病院が含まれています。これらへの総身代金要求は$1.3百万に達しました。一般的に、Embargo は、未保護のソフトウェアの脆弱性、ソーシャルエンジニアリング、フィッシングメールおよびマルウェアのウェブサイトを利用して初期アクセスを取得します。## **BlackCatへの連絡**TRM Labsのアナリストは、EmbargoがALPHVランサムウェアを拡散していたBlackCatグループの名前を変更した可能性があると考えています。2024年、ハッカーはFBIが彼らのインフラを押収したとされるため、プロジェクトの閉鎖を発表しました。しかし、法執行機関はその情報を確認していません。その時、エグジットスキャムの可能性についての噂が浮上し、参加者の一人がチームのメンバーが得られた身代金から2200万ドルを盗んだと非難しました。研究者たちは、グループの共通の技術的側面を明らかにしました:彼らはプログラミング言語Rustを使用し、類似のデータ漏洩サイトを管理し、ウォレットのクラスターを通じてオンチェーンの関係を示しています。EmbargoとBlackCatのウォレットの関連性。出典: TRM Labs。Embargoは、資金の出所を隠すために、ハイリスクの取引所や制裁対象のプラットフォーム(Cryptex.netを含む)の中間アドレスネットワークを使用しています。この際、ハッカーはクリプトミキサーやクロスチェーンブリッジをあまり使用しません。研究者たちは、長期間にわたって動かされていないグループの約$18.8百万の犯罪収入を特定しました。この戦術は、彼らの行動に対する注意を減らすことを可能にしていると思われます。2025年7月、ランサムウェアの被害者を支援するDigitalMintの元従業員がハッカーとの共謀を疑われたことを思い出させます。

ハッカーからの脅迫者であるEmbargoは「逃げた」グループであるBlackCatに関連付けられています。

脅迫者グループEmbargoは、RaaSセクターの主要な影のプレイヤーの1つとなりました。2024年4月以来、ハッカーはTRM Labsの報告によると、身代金として3,400万ドル以上の暗号通貨を受け取っています。

研究者によると、このグループは犯罪者に攻撃を行うためのツールを提供し、身代金の一部を収益として受け取っています。その際、Embargoはインフラの操作や支払い交渉など、主要な業務を管理しています。

サイバー犯罪者の標的はしばしば、健康、ビジネスサービス、製造業などの組織であり、これらの組織にとってのダウンタイムは高いコストを伴います。

知られた被害者の中には、アメリカン・アソシエイテッド・ファーマシーズの薬局ネットワーク、ジョージア州のメモリアル病院およびマナーホスピタル、アイダホ州のワイザー・メモリアル病院が含まれています。これらへの総身代金要求は$1.3百万に達しました。

一般的に、Embargo は、未保護のソフトウェアの脆弱性、ソーシャルエンジニアリング、フィッシングメールおよびマルウェアのウェブサイトを利用して初期アクセスを取得します。

BlackCatへの連絡

TRM Labsのアナリストは、EmbargoがALPHVランサムウェアを拡散していたBlackCatグループの名前を変更した可能性があると考えています。

2024年、ハッカーはFBIが彼らのインフラを押収したとされるため、プロジェクトの閉鎖を発表しました。しかし、法執行機関はその情報を確認していません。その時、エグジットスキャムの可能性についての噂が浮上し、参加者の一人がチームのメンバーが得られた身代金から2200万ドルを盗んだと非難しました。

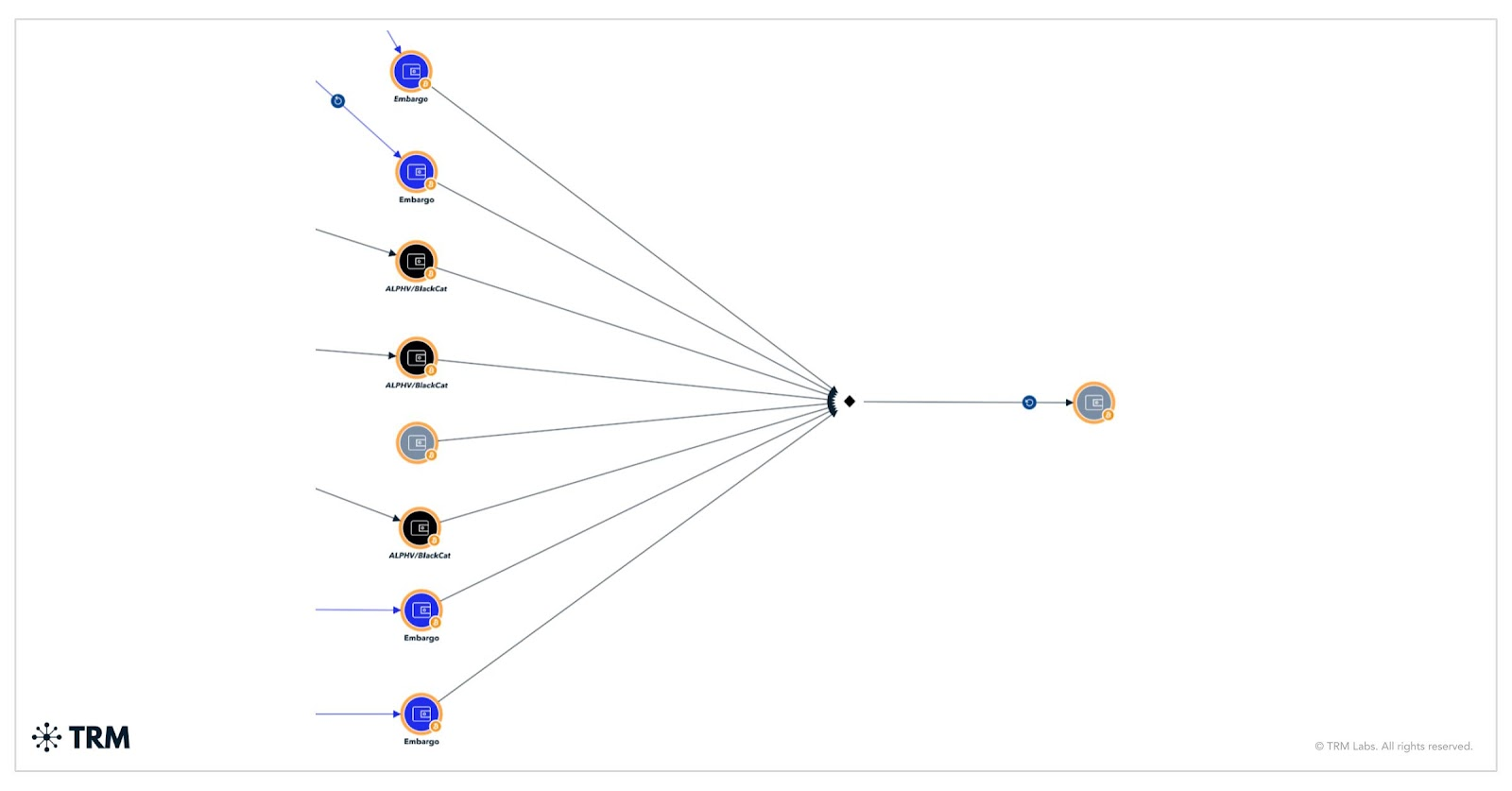

研究者たちは、グループの共通の技術的側面を明らかにしました:彼らはプログラミング言語Rustを使用し、類似のデータ漏洩サイトを管理し、ウォレットのクラスターを通じてオンチェーンの関係を示しています。

研究者たちは、長期間にわたって動かされていないグループの約$18.8百万の犯罪収入を特定しました。この戦術は、彼らの行動に対する注意を減らすことを可能にしていると思われます。

2025年7月、ランサムウェアの被害者を支援するDigitalMintの元従業員がハッカーとの共謀を疑われたことを思い出させます。